ĐIỂM TIN TRONG NƯỚC

Hơn 2,6 triệu giao dịch ngân hàng đáng ngờ bị ngăn chặn

Theo ghi nhận từ hệ thống SIMO của Ngân hàng Nhà nước, đã có hơn 2,6 triệu cảnh báo được chuyển đến người dùng. Đây là số liệu mới nhất vừa được cập nhật, cho thấy vai trò quan trọng của hệ thống trong việc giám sát và phòng ngừa rủi ro cho khách hàng ngành ngân hàng hiện nay. Ngân hàng Nhà nước cho biết, có hơn 831.000 lượt khách hàng đã tạm dừng/hủy bỏ giao dịch chuyển tiền qua ngân hàng sau khi nhận cảnh báo với tổng số tiền giao dịch tương ứng là hơn 3.000 tỉ đồng.

Kế hoạch bảo đảm an ninh mạng, bảo mật thông tin và an ninh dữ liệu trong hệ thống chính trị

Thường trực Ban Bí thư Trần Cẩm Tú, Phó trưởng Ban Chỉ đạo Trung ương về phát triển khoa học, công nghệ, đổi mới sáng tạo và chuyển đổi số (Ban Chỉ đạo), vừa ký ban hành Kế hoạch số 04-KH/BCĐTW về bảo đảm an ninh mạng, bảo mật thông tin và an ninh dữ liệu trong hệ thống chính trị. Trong đó, phấn đấu đến năm 2030 Việt Nam có thể đào tạo và xây dựng được đội ngũ 10.000 chuyên gia an ninh mạng trình độ cao, đáp ứng nhu cầu trong nước và quốc tế. Tỷ trọng sản phẩm, dịch vụ an ninh mạng “Make in Vietnam” chiếm trên 50% thị trường trong nước và bắt đầu hình thành năng lực xuất khẩu đạt chuẩn quốc tế.

Kế hoạch của Ban Chỉ đạo đã phân công nhiều nhiệm vụ cho từng cơ quan, đơn vị. Trong đó, Đảng ủy Công an Trung ương chịu trách nhiệm trước Chính phủ thực hiện thống nhất quản lý nhà nước về an ninh mạng, bảo mật thông tin, an ninh dữ liệu (trừ lĩnh vực quân sự, quốc phòng và cơ yếu).

Cấp xã có thẩm quyền cho phép sao, chụp tài liệu, vật chứa bí mật nhà nước đến độ Tối mật

Luật Bảo vệ bí mật nhà nước bổ sung quy định mới về chủ thể có thẩm quyền sao, chụp tài liệu, vật chứa bí mật nhà nước. Cụ thể, nhằm phục vụ hoạt động, vận hành của chính quyền địa phương 02 cấp, đặc biệt là cấp xã, Luật Bảo vệ bí mật nhà nước bổ sung cấp xã, một số cơ quan ở trung ương tổ chức theo mô hình khu vực (Kho bạc Nhà nước khu vực, Hải quan khu vực, Dự trữ Nhà nước khu vực, Tòa án nhân dân khu vực, Viện kiểm sát nhân dân khu vực) có thẩm quyền cho phép sao, chụp tài liệu, vật chứa bí mật nhà nước đến mức độ Tối mật. Nghiêm cấm xác định bí mật nhà nước đối với thông tin không thuộc danh mục bí mật nhà nước.

TP.HCM chi hơn 1.600 tỷ đồng hỗ trợ lực lượng “làm sạch dữ liệu”

Nghị quyết quy định chế độ hỗ trợ đối với lực lượng tham gia các kế hoạch cao điểm xây dựng, chuẩn hóa cơ sở dữ liệu quốc gia và cơ sở dữ liệu chuyên ngành trọng điểm, được Hội đồng Nhân dân TP.HCM thông qua ngày 6/2. Theo đó, người trực tiếp tham gia làm sạch dữ liệu được hỗ trợ 200.000 đồng mỗi ngày, với kinh phí thực hiện từ ngân sách thành phố cho sự nghiệp khoa học, công nghệ, đổi mới sáng tạo và chuyển đổi số, bố trí phù hợp khả năng cân đối ngân sách và yêu cầu triển khai từng kế hoạch.

Nghiêm cấm xác định bí mật nhà nước đối với thông tin không thuộc danh mục bí mật nhà nước

Luật Bảo vệ bí mật nhà nước bổ sung 02 quy định mới nghiêm cấm đối với các hành vi, trong đó có nghiêm cấm xác định bí mật nhà nước đối với thông tin không thuộc danh mục bí mật nhà nước (khoản 1 Điều 5). Thực tiễn hiện nay, một số cơ quan, tổ chức, địa phương xác định bí mật nhà nước đối với thông tin không thuộc danh mục bí mật nhà nước gây khó khăn cho công tác quản lý, sử dụng và hoạt động chỉ đạo điều hành. Do đó, Luật bổ sung quy định nghiêm cấm hành vi này nhằm nâng cao trách nhiệm của người soạn thảo, đề xuất độ mật và trách nhiệm của người có thẩm quyền quyết định độ mật; đồng thời tạo cơ sở pháp lý xử lý hành vi xác định không đúng bí mật nhà nước.

Hà Nội ra mắt chợ chuyển đổi số và sàn giao dịch công nghệ

Chiều 3/2, Hà Nội ra mắt chợ chuyển đổi số và sàn giao dịch công nghệ, cùng hệ thống chuyển nhận văn bản trực tuyến. Hai mô hình này được đưa vào vận hành tại Khu liên cơ 258 Võ Chí Công, kết hợp hệ thống chuyển nhận văn bản, tạo thành ba cấu phần trọng tâm trong việc triển khai các chủ trương về khoa học, công nghệ và chuyển đổi số của Thủ đô. Trong đó, Sàn giao dịch công nghệ Hà Nội (HanoTEX) là hạ tầng trung tâm kết nối, giao dịch và chuyển giao công nghệ của thành phố. Tại đây, kết quả nghiên cứu khoa học, công nghệ và đổi mới sáng tạo được niêm yết, giới thiệu, đánh giá, thử nghiệm và kết nối cung - cầu để tiến tới thương mại hóa.

Nhiều ngân hàng đồng loạt phát cảnh báo lừa đảo dịp Tết

Theo cảnh báo mới đây từ ngân hàng BIDV, thời điểm cận Tết là giai đoạn các thủ đoạn lừa đảo tài chính gia tăng mạnh, lợi dụng tâm lý trông chờ thưởng Tết, quà tri ân và các chương trình ưu đãi cuối năm của người dân. Đối tượng thường giả mạo ngân hàng, ví điện tử, sàn thương mại điện tử hoặc thậm chí cơ quan nhà nước để gửi tin nhắn, email và quảng cáo trực tuyến. Ngân hàng MB cũng cho biết thời gian gần đây ghi nhận nhiều trường hợp khách hàng nhận được email giả mạo MB với hình thức, logo và cách trình bày tương tự thông báo chính thức của ngân hàng. Nội dung email thường đề cập đến việc phát sinh phí duy trì hoặc phí thường niên thẻ tín dụng, đánh vào tâm lý lo ngại chi phí của người dùng.

Trong một động thái tương tự, VPBank cũng phát đi cảnh báo về việc dịp cuối năm là cao điểm các đối tượng lừa đảo giả danh nhân viên ngân hàng để tiếp cận khách hàng qua điện thoại, tin nhắn hoặc mạng xã hội. Các đối tượng thường viện dẫn những lý do như hỗ trợ nhận tiền, mở khóa tài khoản, kiểm tra giao dịch thẻ tín dụng, đăng ký sinh trắc học hoặc mời chào các khoản vay lãi suất thấp bất thường.

Việt Nam sở hữu siêu máy tính AI tốc độ triệu tỷ phép tính mỗi giây

Việt Nam đã chính thức đưa vào vận hành một hệ thống siêu máy tính AI thế hệ mới, thuộc nhóm hạ tầng tính toán hiệu năng cao hiện đại hàng đầu thế giới, mở ra năng lực xử lý dữ liệu quy mô lớn phục vụ nghiên cứu và phát triển AI. Hệ thống này đạt hiệu năng tới 1,5 ExaFLOPs ở chuẩn FP8, tương đương khoảng 1.500 triệu tỷ phép tính mỗi giây. Đây là mức sức mạnh tính toán đặc biệt quan trọng trong bối cảnh các mô hình AI ngày càng phức tạp, đòi hỏi hạ tầng có khả năng huấn luyện và suy luận với khối lượng dữ liệu khổng lồ trong thời gian ngắn. Nền tảng sử dụng kiến trúc GPU thế hệ mới, được thiết kế chuyên biệt cho các tác vụ AI quy mô lớn như mô hình ngôn ngữ lớn (LLM), AI tạo sinh và các hệ thống đa mô thức kết hợp văn bản, hình ảnh, âm thanh và video.

Doanh nghiệp Việt Nam ưu tiên thuê ngoài khi triển khai SOC

Tại Việt Nam, xu hướng ưu tiên mô hình SOC thuê ngoài và mô hình kết hợp (hybrid) hiện rõ nét hơn so với quy mô toàn cầu. Nghiên cứu của Kaspersky cho thấy gần 96% doanh nghiệp tại Việt Nam có kế hoạch thuê ngoài ít nhất một phần hoạt động SOC, trong đó đa số (59%) lựa chọn mô hình kết hợp, còn 37% đang hướng tới triển khai SOC hoàn toàn dưới dạng dịch vụ (SOCaaS). Theo Kaspersky, mô hình thuê ngoài SOC thể hiện sự linh hoạt và quyết liệt hơn rõ rệt. Doanh nghiệp trong nước cho thấy mức độ sẵn sàng cao hơn đáng kể khi ủy quyền các chức năng như: triển khai và cài đặt giải pháp an ninh, phát triển và cung cấp giải pháp, thiết kế SOC là những hạng mục được thuê ngoài nhiều nhất.

ĐIỂM TIN QUỐC TẾ

Chiến dịch GlassWorm mới nhắm vào macOS thông qua các tiện ích mở rộng OpenVSX bị xâm nhập

Một cuộc tấn công phần mềm độc hại GlassWorm mới thông qua các tiện ích mở rộng OpenVSX bị xâm nhập tập trung vào việc đánh cắp mật khẩu, dữ liệu ví tiền điện tử, thông tin đăng nhập và cấu hình của nhà phát triển từ các hệ thống macOS. Theo đó, kẻ tấn công đã chiếm quyền truy cập vào tài khoản của một nhà phát triển hợp pháp (oorzc) và phát tán các bản cập nhật chứa mã độc GlassWorm trên bốn tiện ích mở rộng đã được tải xuống 22.000 lần. Thực tế, các cuộc tấn công GlassWorm đã từng xuất hiện vào cuối tháng 10/2025, ẩn mã bằng cách sử dụng các ký tự Unicode “vô hình” để đánh cắp thông tin ví tiền điện tử và tài khoản nhà phát triển.

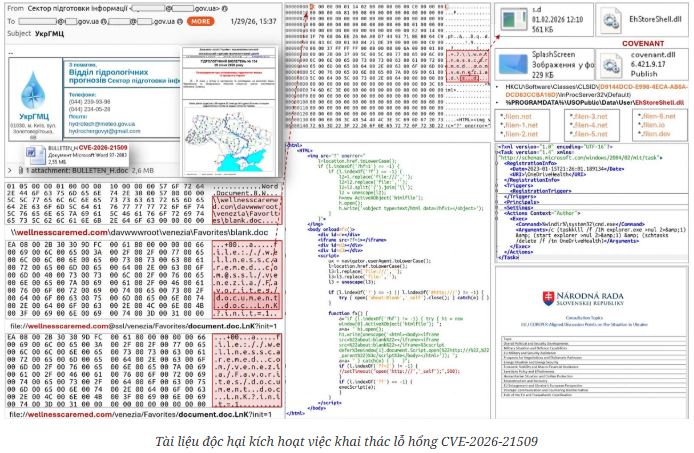

Tin tặc Nga lợi dụng lỗ hổng bảo mật mới được vá gần đây trong Microsoft Office để thực hiện các cuộc tấn công

Nhóm ứng cứng khẩn cấp máy tính Ukraine (CERT-UA) cho biết tin tặc Nga đang khai thác lỗ hổng CVE-2026-21509, một lỗi vừa được vá gần đây trong nhiều phiên bản của Microsoft Office. Trước đó vào ngày 26/1, Microsoft đã phát hành bản cập nhật bảo mật khẩn cấp out-of-band, đánh dấu CVE-2026-21509 là một lỗ hổng chưa được khai thác đang bị lợi dụng.

CERT-UA đã phát hiện việc phát tán các tệp tin DOC độc hại thông qua lỗ hổng này, với chủ đề xoay quanh các cuộc tham vấn của EU COREPER tại Ukraine, chỉ ba ngày sau cảnh báo của Microsoft. Các chuyên gia cho rằng các cuộc tấn công do APT28 thực hiện - một nhóm tin tặc có liên hệ với Tổng cục Tình báo Quân đội Nga (GRU).

Tính năng cập nhật của Notepad++ bị tin tặc Trung Quốc chiếm quyền kiểm soát trong nhiều tháng

Vừa qua, nhà phát triển Notepad++ xác nhận rằng các tác nhân đe dọa đến từ Trung Quốc có thể đứng sau vụ chiếm quyền kiểm soát lưu lượng cập nhật Notepad++ kéo dài gần nửa năm. Kẻ tấn công đã chặn và chuyển hướng có chọn lọc các yêu cầu cập nhật từ một số người dùng nhất định đến các máy chủ độc hại, cung cấp các bản manifest giả mạo bằng cách khai thác lỗ hổng bảo mật trong cơ chế kiểm tra xác minh cập nhật của Notepad++. Một thông báo từ nhà cung cấp dịch vụ lưu trữ cho tính năng cập nhật giải thích rằng, phân tích nhật ký cho thấy kẻ tấn công đã xâm nhập máy chủ bằng ứng dụng cập nhật Notepad++.

Tin tặc xâm nhập máy chủ Nginx để chuyển hướng lưu lượng truy cập của người dùng

Một kẻ tấn công đang xâm nhập các máy chủ Nginx trong một chiến dịch nhằm chiếm đoạt lưu lượng truy cập của người dùng và chuyển hướng nó thông qua cơ sở hạ tầng máy chủ của chúng. Chiến dịch độc hại này được các nhà nghiên cứu tại DataDog Security Labs phát hiện, theo đó kẻ tấn công sửa đổi các tệp cấu hình Nginx hiện có bằng cách chèn các khối “location” độc hại nhằm nắm giữ các yêu cầu đến trên các đường dẫn URL do kẻ tấn công lựa chọn. Sau đó, chúng viết lại các URL này để bao gồm toàn bộ URL gốc và chuyển tiếp lưu lượng truy cập thông qua tham số “proxy_pass” đến các miền do kẻ tấn công kiểm soát.

Lỗ hổng VMware ESXi hiện đã bị khai thác trong các cuộc tấn công mã độc tống tiền

Ngày 4/2, Cơ quan An ninh mạng và Cơ sở hạ tầng Mỹ (CISA) đã xác nhận rằng các băng nhóm mã độc tống tiền bắt đầu khai thác lỗ hổng thoát khỏi môi trường sandbox VMware ESXi có mức độ nghiêm trọng cao (CVE-2025-22225), vốn trước đây được sử dụng trong các cuộc tấn công zero-day. Theo một báo cáo được công bố tháng trước bởi công ty an ninh mạng Huntress, các tác nhân đe dọa từ Trung Quốc có thể đã lợi dụng những lỗ hổng này trong các cuộc tấn công zero-day tinh vi kể từ ít nhất là tháng 2/2024.

CISA cảnh báo lỗ hổng SSRF trên GitLab đang bị khai thác

CISA vừa phát đi cảnh báo về một lỗ hổng SSRF (CVE-2021-39935) đang bị khai thác thực tế trên GitLab Community Edition và Enterprise Edition. Lỗ hổng này cho phép kẻ tấn công từ xa thực hiện các yêu cầu trái phép từ phía máy chủ GitLab thông qua CI Lint API mà không cần xác thực. Nguyên nhân của lỗ hổng xuất phát từ việc GitLab không kiểm tra chặt chẽ các URL do người dùng cung cấp trong quá trình kiểm tra cấu hình CI/CD. Kẻ tấn công có thể lợi dụng điểm yếu này để buộc máy chủ GitLab kết nối đến các tài nguyên nội bộ hoặc bên ngoài theo ý muốn, mở đường cho hoạt động dò quét mạng nội bộ, truy cập dịch vụ nhạy cảm, rò rỉ dữ liệu.

Sự cố bảo mật Flickr liên quan đến hệ thống email của bên thứ ba

Nền tảng chia sẻ và quản lý ảnh Flickr đang thông báo cho người dùng về một sự cố bảo mật dữ liệu khiến thông tin cá nhân của họ bị lộ. Flickr cho biết: “Ngày 5/2, chúng tôi nhận được cảnh báo về một lỗ hổng trong hệ thống do một trong những nhà cung cấp dịch vụ email của công ty vận hành. Lỗ hổng này có thể cho phép tác nhân đe dọa truy cập trái phép vào một số thông tin thành viên của Flickr. Chúng tôi đã chặn quyền truy cập vào hệ thống bị ảnh hưởng chỉ vài giờ sau khi phát hiện sự cố”. Thông tin bị rò rỉ bao gồm họ tên, địa chỉ email, loại tài khoản, địa chỉ IP, vị trí chung và dữ liệu hoạt động trên Flickr. Công ty khẳng định rằng mật khẩu và số thẻ thanh toán không bị ảnh hưởng.

ESET vá các lỗ hổng bảo mật nghiêm trọng

Tuần qua, ESET đã công bố các bản vá cho hai lỗ hổng leo thang đặc quyền nghiêm trọng ảnh hưởng đến các sản phẩm Windows. Các lỗ hổng này bao gồm CVE-2025-13176 và CVE-2025-13818, ảnh hưởng đến ESET Inspect Connector và ESET Management Agent. Công ty bảo mật này chưa tìm thấy bằng chứng nào về việc khai thác hai lỗ hổng trong thực tế.

Cuộc tấn công DDoS lập kỷ lục đạt 31,4 Tbps

Báo cáo về mối đe dọa DDoS quý 4/2025 của Cloudflare nêu chi tiết một cuộc tấn công mạng quy mô lớn đạt đỉnh điểm 31,4 Tbps và kéo dài 35 giây, đánh dấu mức độ tấn công lớn nhất từng được ghi nhận. Sự cố này là một phần của sự gia tăng mạnh mẽ hơn, với tổng số cuộc tấn công DDoS tăng 121% so với năm trước, lên 47,1 triệu. Các mối đe dọa ở lớp mạng chiếm 78% số sự cố trong quý 4, trong khi các cuộc tấn công hyper-volumetric tăng 40% so với quý trước.

Go vá hai lỗ hổng nghiêm trọng cho phép chèn mã và vượt qua xác thực TLS

Nhóm phát triển Go vừa phát hành hai bản cập nhật bảo mật Go 1.25.7 và Go 1.24.13 nhằm khắc phục hai lỗ hổng nghiêm trọng trong các thành phần cốt lõi, có thể dẫn đến chèn mã trái phép hoặc vượt qua cơ chế xác thực trong một số kịch bản triển khai. Các bản vá được khuyến nghị áp dụng khẩn cấp cho toàn bộ người dùng. Lỗ hổng đầu tiên là CVE-2025-61732, ảnh hưởng đến công cụ c m d / cgo, thành phần cho phép chương trình Go tương tác với mã C/ C++. Nguyên nhân bắt nguồn từ sự khác biệt trong cách Go compiler và các trình biên dịch C/ C++ xử lý comment. Trong khi đó, lỗ hổng thứ hai được theo dõi với mã CVE-2025-68121, nằm trong gói crypto/tls và liên quan đến cơ chế khôi phục phiên TLS khi sử dụng Config.GetConfigForClient.

Các tác nhân AI giải quyết các thách thức về an ninh mạng trong quá trình đánh giá

Các nhà nghiên cứu từ Wiz và Irregular đã thử nghiệm các mô hình AI hàng đầu (Claude Sonnet 4.5, GPT-5 và Gemini 2.5 Pro) trên 10 bài toán bảo mật web trong phòng thí nghiệm được mô phỏng theo các lỗ hổng thực tế. Các tác nhân AI đã hoàn thành thành công 9 trong số 10 bài toán khi được giao các mục tiêu rõ ràng, có định hướng, thường với chi phí thấp, nhưng hiệu suất giảm trong các kịch bản rộng hơn, ít được hướng dẫn hơn, nơi các tác nhân AI có thể gặp khó khăn trong việc ưu tiên và quản lý phạm vi.

Cuộc tấn công có sự hỗ trợ của AI giúp giành được quyền quản trị AWS chỉ trong vòng chưa đầy 10 phút

Nhóm Nghiên cứu mối đe dọa của Sysdig gần đây đã phát hiện một vụ xâm nhập trên nền tảng đám mây, trong đó kẻ tấn công sử dụng thông tin đăng nhập bị đánh cắp từ các kho lưu trữ AWS S3 công khai để giành quyền truy cập ban đầu vào môi trường AWS. Kẻ tấn công được hỗ trợ bởi các mô hình LLM cho các tác vụ như trinh sát, tạo mã và ra quyết định, đã leo thang đặc quyền và đạt được quyền quản trị trong khoảng 8 phút. Kẻ tấn công cũng xâm phạm nhiều tài nguyên AWS, tạo tài khoản backdoor, lạm dụng các mô hình Bedrock và cố gắng khởi chạy các phiên bản GPU trước khi bị chấm dứt quyền truy cập.

Anh xây dựng hệ thống phát hiện nội dung deepfake

Chính phủ Anh cho biết sẽ phối hợp với Microsoft, các trường đại học và các chuyên gia công nghệ để xây dựng hệ thống phát hiện nội dung deepfake trên môi trường mạng, trong bối cảnh làn sóng nội dung giả mạo do AI tạo ra ngày càng tinh vi. Theo kế hoạch, Anh sẽ xây dựng một khung đánh giá chung nhằm kiểm tra hiệu quả của các công cụ phát hiện deepfake trong những tình huống thực tế như lừa đảo, giả mạo danh tính. Khung đánh giá này sẽ giúp chính phủ và các lực lượng thực thi pháp luật xác định những lỗ hổng còn tồn tại, đồng thời thiết lập các chuẩn mực rõ ràng cho doanh nghiệp công nghệ.

Vụ rò rỉ dữ liệu của Canada Computers

Công ty Canada Computers & Electronics thông báo phát hiện truy cập trái phép vào hệ thống trang web bán lẻ của mình vào ngày 22/1. Vụ rò rỉ dữ liệu ảnh hưởng đến những khách hàng đã thanh toán từ ngày 29/12/2025 đến ngày 22/1/2026, có khả năng làm rò rỉ thông tin cá nhân, bao gồm cả chi tiết thẻ tín dụng. Tuy nhiên, các giao dịch mua hàng tại cửa hàng và tài khoản thành viên đã đăng nhập không bị ảnh hưởng.

Báo cáo của Forescout nhấn mạnh sự gia tăng các cuộc tấn công vào giao thức OT

Forescout vừa qua đã công bố Báo cáo tổng quan về mối đe dọa năm 2025, phân tích hơn 900 triệu cuộc tấn công mạng toàn cầu được ghi nhận trong năm ngoái. Các xu hướng chính bao gồm gia tăng 84% các cuộc tấn công sử dụng giao thức OT, mở rộng phạm vi hơn của các cuộc tấn công trải dải từ nhiều quốc gia, gia tăng khai thác các dịch vụ đám mây, các ứng dụng web dễ bị tổn thương và các nền tảng AI mới nổi. Báo cáo lưu ý sự gia tăng này nhắm mục tiêu vào các lĩnh vực trọng yếu như chăm sóc sức khỏe, sản xuất, chính phủ, năng lượng và dịch vụ tài chính.

Cảnh sát Ba Lan bắt giữ thanh niên 20 tuổi vì tội tấn công DDoS

Cơ quan thực thi pháp luật tại Ba Lan đã bắt giữ một người đàn ông 20 tuổi bị tình nghi thực hiện các cuộc tấn công DDoS nhắm vào nhiều trang web trên toàn thế giới. Nghi phạm phải đối mặt với sáu tội danh hình sự. Trong quá trình bắt giữ tại căn hộ của anh ta, cảnh sát đã thu giữ thiết bị máy tính được sử dụng để lưu trữ và phân phối các công cụ tấn công. Nghi phạm đã thừa nhận hầu hết các cáo buộc trước khi được tại ngoại.

1,4 triệu hồ sơ bị xâm phạm trong vụ rò rỉ dữ liệu của Betterment

Vụ rò rỉ dữ liệu gần đây tại nền tảng đầu tư tự động Betterment đã làm lộ khoảng 1,4 triệu địa chỉ email, cùng với tên và vị trí địa lý của các tài khoản bị ảnh hưởng. Một phần dữ liệu cũng bao gồm ngày sinh, số điện thoại, địa chỉ nhà, thông tin thiết bị, nơi làm việc và chức danh công việc. Vụ rò rỉ này không liên quan đến việc truy cập vào tài khoản khách hàng hoặc thông tin đăng nhập, đã được thêm vào trang Have I Been Pwned.

Cấu hình VSCode làm lộ thông tin về GitHub Codespaces, tạo điều kiện cho các cuộc tấn công

Theo báo cáo của Orca Security, việc tự động thực thi các tệp cấu hình tích hợp trong VSCode khi mở kho lưu trữ hoặc yêu cầu kéo trong GitHub Codespaces có thể dẫn đến các cuộc tấn công chuỗi cung ứng. Theo công ty an ninh mạng, tin tặc có thể chèn các lệnh độc hại vào một tệp JSON trong thư mục vscode/ và lợi dụng tính năng tự động hóa để thực thi chúng mà không cần sự chấp thuận của người dùng khi một thư mục bất kỳ được mở.

Làn sóng mã độc đánh cắp thông tin nhắm mục tiêu vào macOS

Theo ghi nhận từ Microsoft Defender Experts, nhiều chiến dịch nhắm vào macOS được triển khai thông qua website giả mạo, các chiêu trò ClickFix và tệp DMG độc hại. Chuỗi lây nhiễm này dẫn tới việc phát tán hàng loạt phần mềm đánh cắp thông tin như DigitStealer, MacSync và Atomic macOS Stealer (AMOS). Điểm chung của các mã độc này là khả năng hoạt động theo hướng fileless, tận dụng tiện ích hệ thống của macOS và AppleScript để thu thập dữ liệu mà không để lại nhiều dấu vết rõ ràng trên đĩa.

Lỗ hổng bảo mật nghiêm trọng của SmarterMail bị khai thác trong các cuộc tấn công mã độc tống tiền

CISA cảnh báo rằng máy chủ email doanh nghiệp và cộng tác SmarterTools SmarterMail đang là mục tiêu của các cuộc tấn công khai thác một lỗ hổng nghiêm trọng mới được phát hiện gần đây. Khoảng hai tuần trước, các nhà nghiên cứu bảo mật đã cảnh báo về việc tin tặc lợi dụng lỗ hổng vượt qua xác thực trong SmarterMail để đặt lại mật khẩu tài khoản quản trị viên và chiếm quyền kiểm soát các máy chủ dễ bị tổn thương. Mới đây, CISA cũng đã cảnh báo lỗ hổng bảo mật thứ ba của SmarterMail, được theo dõi với mã CVE-2026-24423 (điểm CVSS: 9.3) đã bị khai thác trên thực tế. Vấn đề được mô tả là một lỗ hổng thực thi mã từ xa không cần xác thực thông qua API ConnectToHub.

Lỗ hổng Metro4Shell nghiêm trọng liên quan React Native CLI

Metro Development Server, một thành phần quen thuộc trong hệ sinh thái React Native, đang trở thành điểm xâm nhập trong các cuộc tấn công thực tế thông qua một lỗ hổng thực thi mã từ xa nghiêm trọng. Theo VulnCheck, hoạt động khai thác đã được ghi nhận từ ngày 21/12/2025. Lỗ hổng được gán mã CVE-2025-11953, còn được gọi là Metro4Shell (điểm CVSS: 9.8), cho phép kẻ tấn công từ xa thực thi trực tiếp các lệnh hệ điều hành trên máy chủ chạy Metro Dev Server mà không cần xác thực.

Phần mềm gián điệp DKnife được tin tặc Trung Quốc sử dụng để thực hiện các cuộc tấn công kiểu AitM

Các nhà nghiên cứu của Cisco Talos cảnh báo rằng, trong hơn nửa thập kỷ qua, một nhóm tin tặc có liên hệ với Trung Quốc đã vận hành một framework giám sát gatewary và AitM để phát tán và tương tác với các backdoor. Được đặt tên là DKnife, framework này bao gồm bảy phần mềm độc hại dựa trên Linux được thiết kế để kiểm tra gói dữ liệu chuyên sâu, thao túng lưu lượng truy cập và phát tán phần mềm độc hại. Theo các nhà nghiên cứu, DKnife cung cấp các phần mềm độc hại như ShadowPad và DarkNimbus trên máy tính để bàn, thiết bị di động và thiết bị IoT.

Cisco và F5 vá các lỗ hổng nghiêm trọng

Cisco và F5 vừa phát hành các bản vá cho nhiều lỗ hổng nghiêm trọng trên các sản phẩm mạng và hạ tầng ứng dụng doanh nghiệp. Các lỗ hổng này có thể bị khai thác để gây ra tình trạng DoS, thực thi lệnh trái phép, leo thang đặc quyền thậm chí tạo điều kiện cho tấn công trung gian MitM.

Theo đó, Cisco vá 8 lỗ hổng, trong đó có 2 lỗ hổng nghiêm trọng, đáng chú ý là CVE-2026-20119, một lỗi ảnh hưởng đến TelePresence CE và RoomOS. Tin tặc có thể tấn công từ xa không cần xác thực, chỉ bằng cách gửi lời mời họp được chế tạo đặc biệt, gây ra DoS. Lỗi đã được giải quyết trong phiên bản 11.27.5.0 và 11.32.3.0.Trong một diễn biến khác, F5 đã vá 5 lỗ hổng trên BIG-IP và Nginx, trong đó có lỗ hổng nghiêm trọng (CVE-2026-1642) cho phép tấn công MitM, chèn phản hồi giả mạo khi proxy tới máy chủ TLS upstream dẫn đến nguy cơ phát tán nội dung độc hại tới người dùng.

Substack tiết lộ sự cố bảo mật sau khi tin tặc làm rò rỉ dữ liệu

Nền tảng xuất bản kỹ thuật số Substack đã tiết lộ về một vụ rò rỉ dữ liệu sau khi một tin tặc làm rò rỉ hồ sơ người dùng được cho là lấy từ hệ thống của công ty. Substack cho biết sự cố xảy ra vào tháng 10/2025 nhưng chỉ được phát hiện vào ngày 3/2/2026, khi công ty phát hiện về một vấn đề trong hệ thống cho phép bên thứ ba trái phép truy cập vào dữ liệu người dùng bị hạn chế. Trong thông báo gửi đến người dùng, Substack khẳng định mật khẩu, số thẻ thanh toán và các thông tin tài chính khác không bị lộ. Mặc dù công ty cho biết họ không có bằng chứng nào cho thấy thông tin bị xâm phạm đã bị lạm dụng, nhưng vẫn đưa ra khuyến cáo người dùng nên cảnh giác với các email và tin nhắn văn bản đáng ngờ.

Nhóm gián điệp mạng tấn công các chính phủ và cơ sở hạ tầng trọng yếu ở 37 quốc gia

Ngày 5/2, Palo Alto Networks tiết lộ rằng một nhóm gián điệp mạng do nhà nước tài trợ đã xâm nhập vào hệ thống của các tổ chức chính phủ và cơ sở hạ tầng trọng yếu trên 37 quốc gia. Công ty đang theo dõi tác nhân đe dọa này với mã định danh TGR-STA-1030, đồng thời nhận định rằng đây là một nhóm tin tặc hoạt động tại châu Á dựa trên việc sử dụng các công cụ và dịch vụ khu vực, ngôn ngữ, mục tiêu và cơ sở hạ tầng hoạt động đặt tại khu vực này. Ngoài ra, Palo Alto Networks lưu ý rằng hoạt động của những kẻ tấn công trùng khớp với múi giờ GMT+8. Mặc dù không quy kết cho một quốc gia cụ thể nào, nhưng dấu vết hoạt động của nhóm này dường như phù hợp với hồ sơ của một tác nhân đe dọa đến từ Trung Quốc.

Tin tặc rò rỉ 5,1 triệu hồ sơ của Panera Bread

Dữ liệu được cho là liên quan đến hơn 5 triệu khách hàng của Panera Bread đã xuất hiện trên mạng sau khi tin tặc thất bại trong việc tống tiền chuỗi cửa hàng bánh mì và cà phê của Mỹ này. Nhóm ShinyHunters tuyên bố đánh cắp khoảng 14 triệu bản ghi từ Panera Bread, sau khi xâm nhập được mã SSO của Microsoft Entra. Cuộc tấn công này sử dụng kỹ thuật lừa đảo qua điện thoại (vishing) và xác thực SSO để truy cập vào môi trường phần mềm dưới dạng dịch vụ (SaaS) dựa trên đám mây của các tổ chức nạn nhân. Tuần trước, ShinyHunters đã công bố trên trang web rò rỉ dựa trên Tor của chúng một kho lưu trữ 760 GB được cho là chứa thông tin nhạy cảm bị đánh cắp từ Panera Bread.

Lỗ hổng bảo mật nghiêm trọng trong N8n sandbox có thể dẫn đến việc máy chủ bị xâm phạm

Theo báo cáo của Pillar Security, một lỗ hổng nghiêm trọng (CVE-2026-25049, điểm CVSS: 9.4) có thể giúp kẻ tấn công thoát khỏi môi trường sandbox trong nền tảng tự động hóa quy trình làm việc AI n8n, có thể cho phép chúng thực thi các lệnh tùy ý trên máy chủ. Pillar phát hiện rằng bộ lọc của sandbox có thể bị vượt qua bằng các biểu thức JavaScript chứa các thuộc tính như chuỗi mẫu, điểm yếu trong quá trình triển khai này đã cho phép công ty bảo mật thoát khỏi môi trường sandbox của n8n và thực thi lệnh trên máy chủ.

Tác động đối với an ninh mạng trước việc Chính phủ Mỹ đóng cửa đầu năm 2026

Việc Chính phủ Mỹ đóng cửa đầu năm 2026 không chỉ là gián đoạn hành chính mà còn là “cú sốc” đối với an ninh mạng của Mỹ. Từ việc “rút ruột” ngân sách nghiên cứu làm ảnh hưởng đến kế hoạch nghiên cứu, trì hoãn chu kỳ phát triển sản phẩm, đặc biệt là ở những lĩnh vực mà tính liên tục cần được đảm bảo và duy trì như an ninh mạng. Sự việc này đang đẩy các nỗ lực phòng thủ chủ động của nước Mỹ vào thế bị động đầy rủi ro trước những cuộc tấn công AI tinh vi.

Meta chính thức thu phí chatbot trên WhatsApp tại Italy từ 16/2

Từ ngày 12/6, các doanh nghiệp muốn vận hành chatbot AI của bên thứ ba trên nền tảng WhatsApp tại Italy sẽ phải trả phí cho Meta trên mỗi phản hồi được tạo ra. Đây là bước đi mới nhất của tập đoàn này sau một chuỗi các tranh chấp pháp lý và áp lực từ cơ quan quản lý. Quyết định thu phí là hệ quả trực tiếp từ lệnh của Cơ quan Chống độc quyền Italy (tháng 12/2025). Cơ quan này yêu cầu Meta phải chấm dứt việc loại bỏ các đối thủ cạnh tranh AI khỏi WhatsApp, sau khi hãng từng tuyên bố cấm toàn bộ chatbot bên thứ ba vào tháng 10/2025.

OpenAI đứng trước thương vụ lịch sử 60 tỷ USD từ ba gã khổng lồ công nghệ

OpenAI đang đứng trước cơ hội nhận khoản đầu tư lịch sử lên tới 60 tỷ USD từ bộ ba Nvidia, Amazon và Microsoft. Thương vụ “siêu khổng lồ” này diễn ra trong bối cảnh cuộc đua giành quyền kiểm soát AI đang ở giai đoạn khốc liệt nhất. Với nguồn lực tài chính và hạ tầng phần cứng hùng hậu từ các đối tác, OpenAI được kỳ vọng sẽ tạo ra những bước nhảy vọt mới, bỏ xa mọi đối thủ trên đường đua AI.

Cựu kỹ sư Google bị kết án vì tội gửi dữ liệu công nghệ AI sang Trung Quốc

Tòa án Liên bang của Mỹ đã kết án Linwei Ding - cựu kỹ sư phần mềm tại Google vì tội đánh cắp dữ liệu siêu máy tính AI từ công ty chủ quản và bí mật chia sẻ chúng với các công ty công nghệ của Trung Quốc. Ding ban đầu bị truy tố vào tháng 3/2024 sau khi ông ta nói dối và không thành thật hợp tác với cuộc điều tra nội bộ của Google, dẫn đến việc bị bắt ở California. Theo các công tố viên, từ tháng 5/2022 đến tháng 4/2023, Ding đã đánh cắp hơn 2.000 trang tài liệu mật liên quan đến AI từ Google và tải chúng lên tài khoản Google Cloud cá nhân của mình.

ChatGPT sập toàn cầu, người dùng không thể truy cập

Nhiều người dùng trên toàn cầu tuần qua đã không thể sử dụng ChatGPT do sự cố kỹ thuật. OpenAI xác nhận tình trạng gián đoạn ảnh hưởng hầu hết tính năng. Thống kê từ DownDetector cho thấy, tình trạng lỗi bắt đầu được ghi nhận từ khoảng 03h15’ ngày 04/02 theo giờ Việt Nam. Tại thị trường Mỹ, số báo cáo tăng vọt lên hơn 12.000 trường hợp, trong đó phần lớn phản ánh việc ChatGPT không phản hồi hoặc hoạt động thiếu ổn định. Trang trạng thái chính thức của OpenAI sau đó xác nhận sự cố đang ảnh hưởng đến toàn bộ hệ sinh thái ChatGPT, bao gồm hội thoại, tìm kiếm, tạo hình ảnh, Codex, Atlas và các công cụ liên quan khác.

Tính năng bảo mật mới của Apple giới hạn việc theo dõi vị trí trên iPhone và iPad

Apple đang giới thiệu một tính năng bảo mật mới cho phép người dùng giới hạn độ chính xác của dữ liệu vị trí được chia sẻ với mạng di động trên một số mẫu iPhone và iPad. Tùy chọn “Giới hạn vị trí chính xác” sẽ khả dụng sau khi nâng cấp lên iOS 26.3 trở lên và nó hoạt động bằng cách hạn chế thông tin mà các nhà mạng di động sử dụng để xác định vị trí thiết bị thông qua kết nối trạm phát sóng di động. Khi được bật, mạng di động chỉ có thể xác định vị trí gần đúng của thiết bị, chẳng hạn như khu phố, chứ không phải địa chỉ đường phố hay số nhà chính xác.

Mozilla thông báo sẽ tắt tất cả các tính năng AI của Firefox

Đáp lại phản hồi của người dùng về việc tích hợp AI, ngày 2/2 Mozilla thông báo rằng phiên bản Firefox tiếp theo sẽ cho phép người dùng tắt hoàn toàn các tính năng AI hoặc quản lý chúng riêng lẻ. Tùy chọn “Block AI enhancements” mới sẽ có sẵn trong Firefox 148 vào ngày 24/2 và giúp chặn các tính năng AI tạo sinh hiện tại và tương lai trên trình duyệt máy tính để bàn từ một vị trí duy nhất. Người dùng cũng sẽ có tùy chọn bật các công cụ AI cụ thể trong khi vẫn vô hiệu hóa các công cụ khác.

Đức cảnh báo về việc chiếm đoạt tài khoản Signal nhắm vào các nhân vật cấp cao

Cơ quan tình báo nội địa Đức cảnh báo về các nhóm tin tặc bị nghi ngờ do nhà nước hậu thuẫn đang nhắm mục tiêu vào các cá nhân cấp cao bằng các cuộc tấn công lừa đảo qua các ứng dụng nhắn tin như Signal. Các cuộc tấn công này kết hợp kỹ thuật thao túng tâm lý với các tính năng hợp pháp để đánh cắp dữ liệu từ các chính trị gia, sĩ quan quân đội, nhà ngoại giao và nhà báo điều tra ở Đức và khắp châu Âu. Theo thông báo, những kẻ tấn công thường liên hệ trực tiếp với mục tiêu và mạo danh là thành viên nhóm hỗ trợ của dịch vụ nhắn tin hoặc chatbot hỗ trợ. Mục tiêu là bí mật truy cập vào các cuộc trò chuyện riêng tư cũng như danh sách liên lạc của những cá nhân bị ảnh hưởng.

EU cho biết TikTok có thể phải đối mặt với khoản phạt lớn

Ngày 6/2, Ủy ban châu Âu cho biết TikTok đang phải đối mặt với một khoản phạt vì các tính năng gây nghiện của ứng dụng này, bao gồm tự động phát, thông báo đẩy và hệ thống đề xuất cá nhân hóa, đang vi phạm Đạo luật Dịch vụ Kỹ thuật số (DSA) của Liên minh châu Âu (EU). Theo kết quả điều tra sơ bộ, TikTok đã không đánh giá đầy đủ mức độ nguy hại mà các tính năng này có thể gây ra cho sức khỏe thể chất và tinh thần của người dùng, bao gồm cả trẻ vị thành niên và người lớn dễ bị tổn thương.

Bộ Khoa học Tây Ban Nha đóng cửa các hệ thống sau khi có cáo buộc xâm nhập dữ liệu

Bộ Khoa học Tây Ban Nha thông báo tạm ngừng hoạt động một phần hệ thống công nghệ thông tin của mình, ảnh hưởng đến một số dịch vụ dành cho người dân và doanh nghiệp. Cơ quan này cho biết quyết định được đưa ra nhằm đối phó với một sự cố kỹ thuật, nhưng không cung cấp thêm chi tiết. Tuy nhiên, một nhóm tin tặc đang tuyên bố đã tấn công hệ thống của Bộ Khoa học và công bố các mẫu dữ liệu làm bằng chứng về vụ xâm nhập.

Tin tặc sử dụng máy ảo ISPsystem để phát tán phần mềm độc hại

Các tin tặc đang lưu trữ và phát tán phần mềm độc hại trên quy mô lớn bằng cách lợi dụng các máy ảo do ISPsystem, một nhà cung cấp quản lý cơ sở hạ tầng ảo hợp pháp cung cấp. Các nhà nghiên cứu tại công ty an ninh mạng Sophos đã quan sát thấy chiến thuật này trong quá trình điều tra các vụ tấn công mã độc tống tiền WantToCry gần đây. Họ phát hiện những kẻ tấn công sử dụng các máy ảo Windows có tên máy chủ giống hệt nhau, cho thấy đó là các mẫu mặc định được tạo bởi VMmanager của ISPsystem.

Nghiên cứu sâu hơn, các nhà nghiên cứu phát hiện cùng một tên máy chủ xuất hiện trong cơ sở hạ tầng của nhiều nhà điều hành mã độc tống tiền, bao gồm LockBit, Qilin, Conti, BlackCat/ALPHV và Ursnif, cũng như các chiến dịch phần mềm độc hại liên quan đến các phần mềm đánh cắp thông tin RedLine và Lummar.

Microsoft sẽ ngừng hoạt động Exchange Online EWS vào tháng 4/2027

Ngày 5/2, Microsoft thông báo rằng API Exchange Web Services (EWS) trên Exchange Online sẽ bị ngừng hoạt động vào tháng 4/2027, sau gần 20 năm hoạt động. Theo đó, Microsoft sẽ bắt đầu chặn Exchange Online EWS theo mặc định vào ngày 01/10/2026, nhưng quản trị viên có thể tạm thời duy trì quyền truy cập thông qua danh sách cho phép ứng dụng. Việc vô hiệu hóa hoàn toàn sẽ diễn ra vào ngày 01/4/2027.

Công ty vận hành đường ống dẫn dầu của Romania tiết lộ về vụ tấn công mạng

Conpet, công ty điều hành đường ống dẫn dầu quốc gia của Romania đã tiết lộ một cuộc tấn công mạng làm gián đoạn hệ thống kinh doanh và khiến trang web của công ty ngừng hoạt động vào ngày 3/2. Trong một thông cáo báo chí tuần qua, công ty cho biết sự cố này đã ảnh hưởng đến cơ sở hạ tầng của doanh nghiệp, nhưng không làm gián đoạn hoạt động hoặc khả năng thực hiện các nghĩa vụ hợp đồng của công ty.

Đại học La Sapienza của Ý ngừng hoạt động sau cuộc tấn công mạng

Đại học La Sapienza đã trở thành mục tiêu của một cuộc tấn công mạng, ảnh hưởng đến hệ thống công nghệ thông tin và gây ra sự gián đoạn hoạt động trên diện rộng tại cơ sở giáo dục này. Mặc dù nhà trường chưa tiết lộ nhiều thông tin về loại hình tấn công hay thủ phạm, nhưng theo tờ báo Ý Corriere Della Sera cho rằng, vụ việc này là một cuộc tấn công bằng mã độc tống tiền do một nhóm tin tặc có tên Femwar02 thực hiện, dẫn đến việc mã hóa dữ liệu.

Nhóm gián điệp mạng Amaranth Dragon mới khai thác lỗ hổng của WinRAR

Một nhóm tin tặc mới có tên Amaranth Dragon đã khai thác lỗ hổng CVE-2025-8088 trong WinRAR, để thực hiện các cuộc tấn công gián điệp nhằm vào các cơ quan chính phủ và thực thi pháp luật. Các tin tặc đã kết hợp các công cụ hợp pháp với phần mềm Amaranth Loader tùy chỉnh để truyền tải các payload được mã hóa từ các máy chủ điều khiển và ra lệnh (C2) phía sau cơ sở hạ tầng của Cloudflare, nhằm mục tiêu chính xác hơn và tăng tính bí mật.

Microsoft triển khai tính năng giám sát Sysmon tích hợp sẵn trong Windows 11

Microsoft đã bắt đầu triển khai chức năng Sysmon tích hợp sẵn cho một số hệ thống Windows 11 trên Windows Insider. Gã khổng lồ công nghệ lần đầu tiên tiết lộ kế hoạch tích hợp Sysmon vào Windows 11 và Windows Server vào tháng 11/2025, đồng thời xác nhận sẽ sớm phát hành tài liệu hướng dẫn chi tiết. Các tùy chọn Sysmon mới đang được triển khai cho những người dùng Windows Insider thuộc kênh Beta và Dev đã cài đặt Windows 11 Preview Build 26220.7752 (KB5074177) và Windows 11 Preview Build 26300.7733 (KB5074178) tương ứng.

Phát tán các gói phần mềm độc hại đánh cắp dữ liệu trên OpenClaw

Hơn 230 gói phần mềm độc hại (trước đây được biết đến với tên Moltbot và ClawdBot) đã được phát tán chỉ trong chưa đầy một tuần trên kho lưu trữ chính thức của trợ lý AI OpenClaw và GitHub. Được gọi là “skill”, các gói phần mềm này mạo danh là những công cụ hợp pháp để phát tán phần mềm độc hại nhằm đánh cắp dữ liệu nhạy cảm, chẳng hạn như khóa API, khóa riêng tư ví điện tử, thông tin đăng nhập SSH và mật khẩu trình duyệt.

Nhật Bản đầu tư 17 tỷ USD xây siêu nhà máy chip

Ngày 5/2, Giám đốc điều hành CC Wei của TSMC đã tiết lộ dự án đầu tư lớn của tập đoàn này vào Nhật Bản, trong cuộc gặp Thủ tướng Takaichi Sanae. Báo chí Nhật Bản ước tính dự án này sẽ có quy mô đầu tư đến 17 tỷ USD. Đặc biệt, với sự hỗ trợ từ Chính phủ Nhật Bản, nhà máy này sẽ không lắp ráp các dòng chip thông thường như kế hoạch ban đầu, mà được trang bị dây chuyền quy mô lớn cho chip theo quy trình 3-nanomet - loại chip hiện đại hàng đầu hiện nay. Chính phủ Nhật Bản kỳ vọng, đây sẽ là bước tiến lớn giúp nước này tăng cường tự chủ về chip và AI trong thời gian tới.

Hy Lạp chuẩn bị cấm trẻ em dùng mạng xã hội

Chính phủ Hy Lạp đang xem xét kế hoạch cấm trẻ dưới 15 tuổi sử dụng mạng xã hội. Không chỉ quốc gia này, xu hướng siết mạng xã hội với trẻ em đang lan rộng. Australia đã thông qua luật cấm trẻ dưới 16 tuổi dùng mạng xã hội. Pháp, Anh và Tây Ban Nha đều đang thúc đẩy các biện pháp hạn chế độ tuổi, yêu cầu xác minh danh tính nghiêm ngặt hơn. Đằng sau các quyết định này là lo ngại về sức khỏe tâm thần, nhưng đồng thời cũng đặt ra câu hỏi lớn với các nền tảng công nghệ, khi người dùng trẻ bị chặn lại, mô hình tăng trưởng và khai thác dữ liệu tiêu dùng sẽ thay đổi ra sao.

Pháp đột kích văn phòng X, triệu tập Elon Musk

Giới chức Pháp đã tiến hành khám xét văn phòng của mạng xã hội X tại Paris và triệu tập Elon Musk, trong khuôn khổ cuộc điều tra nghi vấn can thiệp chính trị và deepfake khiêu dâm. Thông tin được Văn phòng Công tố Paris xác nhận, đánh dấu bước leo thang mới trong căng thẳng giữa chính quyền châu Âu và các tập đoàn công nghệ lớn của Mỹ. Cuộc khám xét được thực hiện vào ngày 3/2, liên quan đến một cuộc điều tra khởi động từ tháng 01/2025, tập trung vào các cáo buộc cho rằng X sử dụng thuật toán thiên lệch và tiến hành thu thập dữ liệu gian lận.